Guía de malware n.º 1 en 2022

Los «malware» son una fuerza terrible. Cada año, víctimas desprevenidas pierden millones de dólares y les roban los datos y las identidades privados. Las empresas pierden datos e ingresos, y los gobiernos son presas de piratas informáticos — estas son algunas de las razones por las que debe tomar precauciones.

Este artículo tiene como objeto poder ayudarle a entender mejor qué son y cómo puede protegerse a sí mismo, a su familia y a su negocio de sus efectos perjudiciales.

¿Qué es un «malware»?

Un «malware» (o programa maligno) es un término global que abarca a todas las formas de programas dañinos.

Aunque a menudo se confunden con “los virus”, en realidad, los términos no son sinónimos — un virus es solo una forma de «malware». Estos programas malignos tienen diversas formas — entre las que se incluyen «spyware», gusanos, troyanos y «ransomware» — y pueden infectar un dispositivo de diversas maneras. La mayoría de las veces, la infección se produce a través de enlaces maliciosos o archivos infectados que se descargan de internet.

El daño que estos programas maliciosos pueden causar varía.Desde llenar la pantalla con anuncios emergentes intrusivos a cifrar archivos esenciales y exigir un rescate a cambio — las amenazas son infinitas. Aunque los piratas informáticos suelen utilizar los «malware» para beneficios económicos, estos también pueden usarse para probar los sistemas de seguridad en busca de puntos débiles, espiando. Incluso pueden usarse para obtener beneficios políticos.

Es muy probable que los ordenadores que haya utilizado en el pasado hayan tenido algún tipo de infección con uno de estos programas.Tradicionalmente, Windows ha sido el objetivo más común de los «malware», seguido de cerca por macOS y Android. Una regla básica: a medida que aumenta la popularidad de un dispositivo, también lo hará el número de ataques de «malware».

La mayoría de las veces, la infección por «malware» se produce a través de enlaces maliciosos o archivos infectados que se descargan de internet.

¿Cómo puede el «malware» infectar a mi dispositivo?

Un «malware» puede transmitirse al dispositivo a través de:

Correo electrónico: Los ciberdelincuentes envían a diario millones de correos de «phishing» repletos de programas malignos. Aunque normalmente estos correos acaban en la carpeta de no deseados, de vez en cuando, algunos llegan hasta la bandeja de entrada. Por supuesto, la lista de estafas por correo electrónico es interminable; muchos de ellos contienen enlaces o archivos maliciosos o solicitudes de envío de dinero.

Mensajes de texto: También son comunes los mensajes que contienen enlaces sospechosos a través de SMS o aplicaciones de mensajería instantánea. Estos mensajes pueden ser especialmente efectivos si los envían personas conocidas. En este caso, lo más probable es que se haya utilizado un «malware» para secuestrar las cuentas de correo electrónico de los amigos y socios.

Sitios web: Si hace clic en un enlace malicioso, puede terminar en un sitio web infectado con «malware». Hay varias maneras de que se infecte el ordenador de programas malignos en un sitio web. Los métodos más comunes son hacer clic en el anuncio infectado con ello o no hacer clic (descarga involuntaria).

Sistema operativo: Los cibercriminales también pueden explotar las vulnerabilidades del sistema operativo. Lo hacen lo más rápido posible para evitar los parches de «software» diseñados para corregir las vulnerabilidades existentes. Por eso es esencial actualizar el sistema operativo y los programas tan pronto haya una actualización disponible.

Programas de ordenador: No es de extrañar que los programas informáticos a menudo contienen programas malignos. En algunos casos, un programa en sí mismo puede ser un «malware» (un troyano), o puede transmitirlo al sistema. En resumen, un pirata informático habilidoso puede aprovechar cualquier vulnerabilidad que un programa pueda tener.

Aplicaciones: Las aplicaciones móviles contienen frecuentemente «malware» o lo son en sí mismas. Estas aplicaciones maliciosas pueden hacerse pasar por una legítima o, incluso, imitar a las aplicaciones populares como Facebook o Twitter. Muchas aplicaciones también contienen «adware» que rápidamente da lugar a molestas ventanas emergentes o a la instalación no consentida de programas malignos.

Unidad flash: Aunque la técnica de utilizar memorias USB para propagar «malware» ya no está tan extendida como antes, debe tenerla en cuenta. Haga todo lo posible para no conectar nunca una unidad flash con la que no está familiarizado al ordenador; no obstante, si lo hace, asegúrese de que el ordenador tenga instalado un potente programa antivirus como Bitdefender o McAfee.

Aquí se explica de forma intuitiva cómo el «malware» de un correo electrónico de «phishing» puede infectar su ordenador personal:

Fuente: ITProPortal

Las aplicaciones maliciosas se hacen pasar por legítimas e, incluso, imitan a aplicaciones populares como Facebook o Twitter.

Tipos de «malware»

Aquí hay una lista de las formas más comunes de «malware». Tenga en cuenta que cada nombre es un término general que engloba múltiples formas de programas malignos.

«Spyware»

Un «spyware» (o programa espía) es una forma de «malware» que se descarga en el ordenador para espiarle. Registra las teclas pulsadas, los clics, los nombres de usuario y las contraseñas, los datos de las tarjetas de crédito, etc. Por lo general, no nota que el sistema está infectado con un programa espía hasta que se da cuenta de alguna actividad sospechosa con sus cuentas en línea.

Estos programas espía registran en secreto las teclas pulsadas, los clics, los nombres de usuario y las contraseñas, los datos de las tarjetas de crédito, etc.

Troyano

Los troyanos se disfrazan de programas legítimos y otros archivos. Una vez que los instala, desencadenan un ataque a gran escala en el sistema, creando y abriendo una puerta trasera para que entren otras formas de «malware». Así, los troyanos son responsables de todo tipo de destrozos, incluido el robo de datos, la eliminación y la encriptación de archivos, el control del uso de internet, etc.

«Adware»

Un «adware» (o programa publicitario malicioso) es un programa no deseado que suele secuestrar el navegador web. Llena el sistema de anuncios emergentes, manipula la página de inicio y el motor de búsqueda predeterminado e, incluso, puede vigilar la actividad del ordenador. Los atacantes con «adware» ganan dinero ilícitamente alimentando anuncios que, a menudo, suelen contener otros programas malignos como «keyloggers» o «ransomware».

«Ransomware»

«Ransomware» (o programa de secuestro) es un «malware» que cifra los archivos o bloquea el dispositivo. Una vez logrado esto, se pedirá un rescate en forma de criptomonedas — esto hace que sea difícil de rastrear. Los programas de secuestro son comunes, ya que se pueden comprar fácilmente en los mercados ilegales.

Virus

El virus es la variedad más tradicional de «malware». Al igual que su homólogo biológico, un virus se adhiere a otro programa y libera una peligrosa carga útil que corrompe los archivos y puede inutilizar por completo la funcionalidad del sistema. Como su nombre indica, un virus se transmite a otro programa u ordenador a través de una red solo con que un usuario abra el programa que lo contiene.

Gusanos

Como los virus, los gusanos son piezas de código malicioso que pueden dañar los sistemas y transmitirse a otros a través de una red. Para transmitirse, suelen aprovecharse de una vulnerabilidad en una máquina infectada o vienen como adjuntos a un programa aparentemente inofensivo. A diferencia de los virus, los gusanos no requieren la intervención del usuario.

«Rootkit»

Un «rootkit» (o paquete de «software» malicioso) consiste en un grupo de programas malignos que, una vez que infectan un dispositivo, permiten al atacante acceder a dicho dispositivo remotamente. Un «rootkit» se puede esconder excepcionalmente en el sistema y permite que otros «malware» se oculten a la vista disfrazándolos de archivos esenciales.

«Keylogger»

Los «Keyloggers» (o programas para registrar las teclas) son programas de «software» que registran las pulsaciones del teclado. Estos programas son especialmente peligrosos si suele entrar en sus cuentas bancarias u otro material sensible desde el ordenador o teléfono móvil. Algunas empresas incluso utilizan estas herramientas para espiar a sus empleados.

Criptominado malicioso

También conocido como «cryptojacking». Los ciberdelincuentes usan esta forma de «malware» para minar criptomonedas a través de la potencia de procesamiento de un ordenador. Si entran en el sistema, notará un aumento en el uso de la CPU y la tarjeta de vídeo (se calentarán más y harán más ruido).

«Malware» sin archivos

Un «malware» sin archivos usa los archivos y los servicios de un sistema operativo para controlar los dispositivos y las redes mediante «exploits» o «scripts». Como no deja un rastro concreto, el «malware» sin archivos puede ser difícil de controlar y eliminar. Una actualización con una «suite anti-malware» puede ayudarle a mantener el «malware» sin archivos a raya.

Tipos de archivos «malware»

Si se pregunta qué tipos de archivos pueden infectar su ordenador, Check Point Research ofrece información a través de su informe anual sobre ciberseguridad. En línea, el tipo de archivo infectado más común que puede descargarse es .exe, y el tipo de archivo más común transmitido por correo electrónico es .doc. Así que, tenga cuidado con esos tipos de archivos y use un antivirus potente que detecte los programas malignos antes de que puedan infectar el ordenador.

Fuente: Informe de ciberseguridad 2021 por Check Point Research

Estadísticas de «malware»

Para ayudarle a entender lo dañino que son los «malware», hemos recopilado una lista de estadísticas de estos programas de diferentes fuentes en la web. Esto es lo que debe saber.

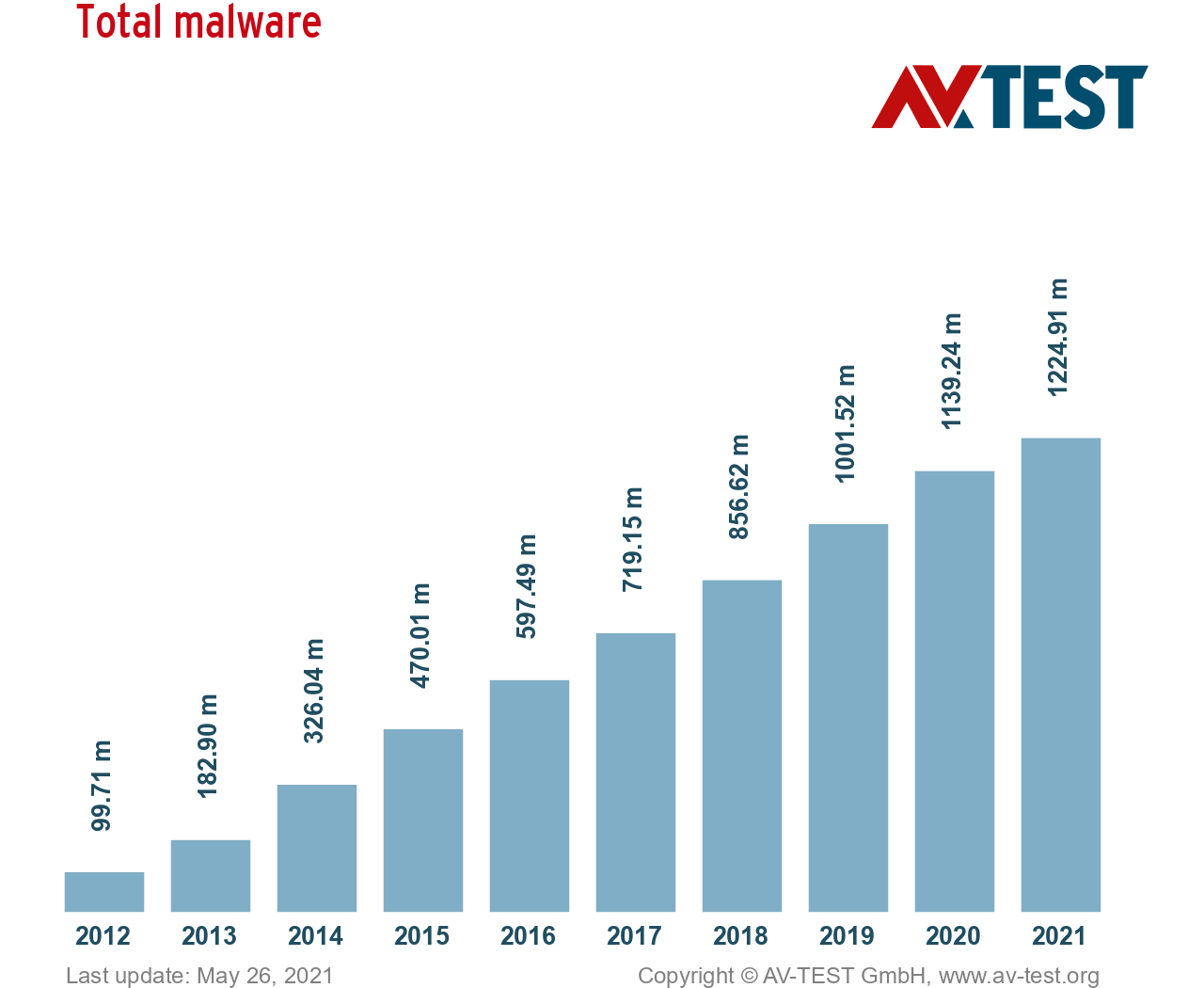

El reputado AV-TEST Institute ha descubierto más de 350 000 nuevas formas de «malware» y aplicaciones potencialmente no deseadas (PUA) diariamente. También conocido como un ataque de día cero, estas nuevas amenazas pueden destrozar los ordenadores que carezcan de una buena solución «anti-malware».

Además, AV-TEST descubrió más de 1100 millones de formas de «malware» en 2020. Esta cifra lleva años en aumento, como se puede ver en el siguiente gráfico.

Fuente: AV-Test

Eso no es todo. Cada día, la navegación segura de Google encuentra miles de nuevos sitios inseguros. Esto demuestra que la web está llena de peligros ocultos, incluidos los sitios web de «phishing» (o suplantación de identidad). En el siguiente informe se puede ver que, aunque el número de sitios de «malware» ha disminuido en los últimos años, el número de sitios de «phishing» ha aumentado drásticamente.

Aquí hay otro dato interesante:

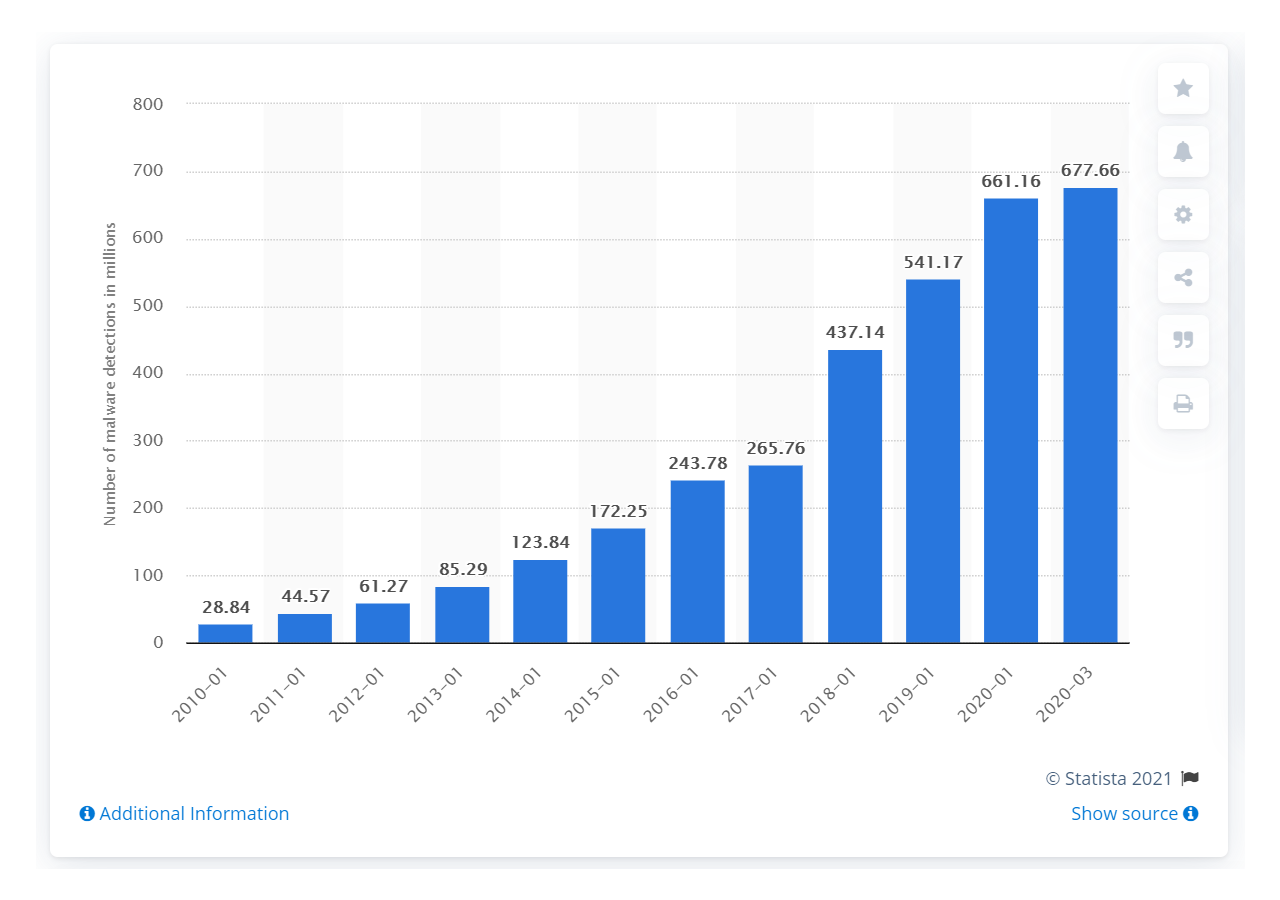

según Statista, el número de nuevas formas de «malware» en todo el mundo ha aumentado en más de 100 millones desde el 2019 al 2020.

Fuente: Statista

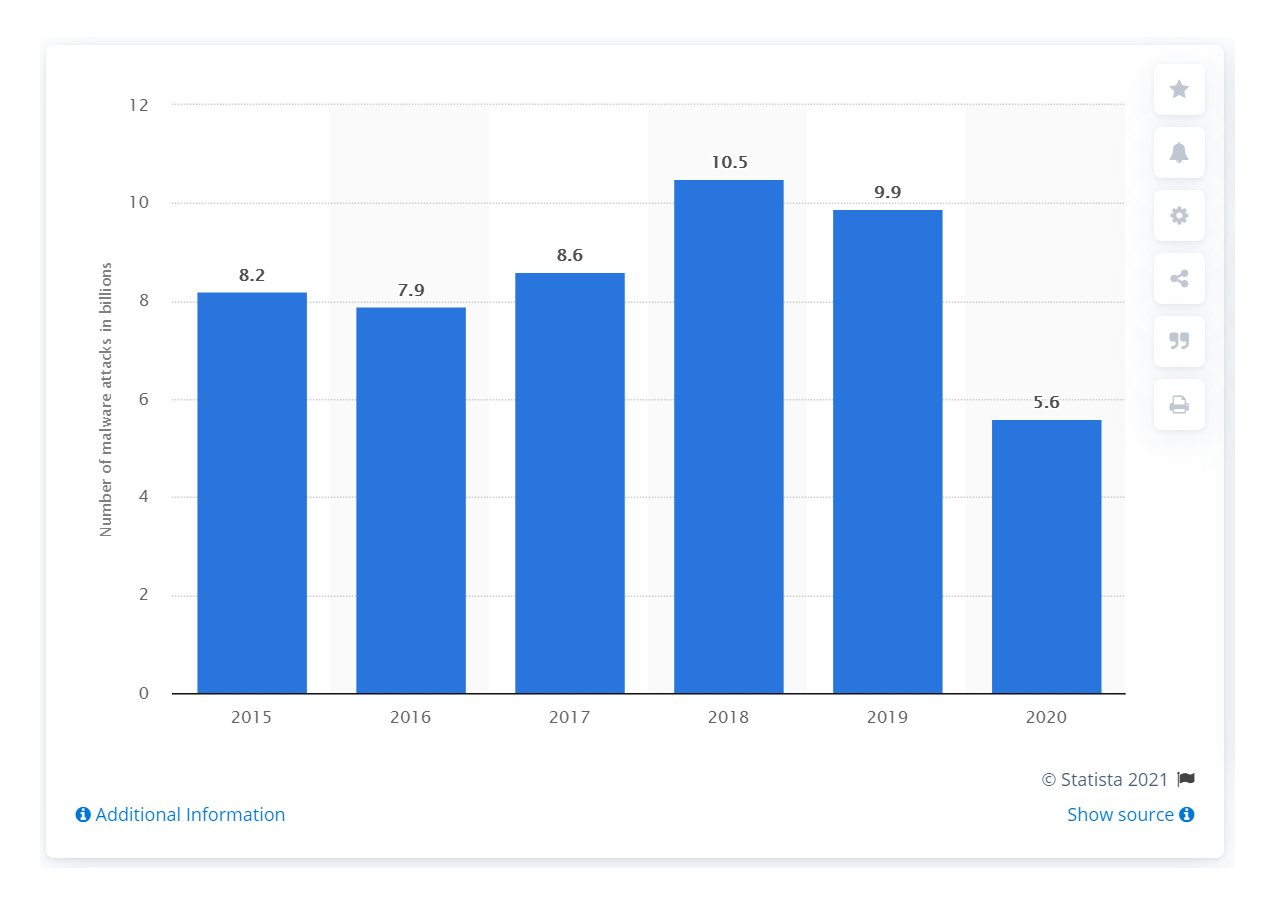

Aunque el número de detecciones de este tipo de programas malignos ha crecido años tras año, en el 2020 disminuyeron en comparación con el año anterior. Aun así, la cifra es de miles de millones.

Fuente: Statista

«Malware» en Android

Android ha sido durante mucho tiempo objetivo de estos programas malignos. Al igual que el «malware» para ordenadores, el que afecta a Android puede causar todo tipo de daños. Esto es porque el «malware» que afecta a Andoid es diverso, e incluye troyanos, «adware», «spyware», «ransomware», etc.

Un dispositivo Android puede infectarse con «malware» de varias maneras, incluyendo las descargas de aplicaciones falsas de mercados no oficiales e, incluso, de la tienda de Google Play. Hacer clic en enlaces dudosos o ventanas emergentes maliciosas también es una forma segura de infectar un dispositivo Android con estos programas malignos.

Hay un dato preocupante: el número de nuevos «malware» para móviles (la mayoría basados en Android) que McAfee detectó en 2020 aumentó drásticamente. Esto demuestra que la pandemia de COVID-19 fue productiva para los piratas informáticos de móviles.

Fuente: Informe de McAfee Labs sobre amenazas

«Malware» en iPhone

Aunque el«malware» para iPhone es muy raro en comparación con este tipo de programas malignos para Android, los iPhone no son inmunes. Los usuarios de iPhone pueden infectarse con troyanos, «spyware», «adware» y otras formas de «software» no deseado si no se está atento.

Los usuarios de iPhone aún pueden infectarse con troyanos, «spyware», «adware» y otras formas de «software» no deseado.

Los ciberdelincuentes suelen enviar mensajes y correos electrónicos de estafa durante las vacaciones o en tiempos de crisis. Los vip también son objetivos de intentos de suplantación de identidad en el iPhone, y muchos directores generales han sido engañados con éxito.

Nota: hacer «jailbreak» al iPhone o descargarse las aplicaciones fuentes no oficiales aumenta la posibilidad de que el dispositivo se infecte con programas malignos.

«Malware» en Mac

Aunque la mayoría de las detecciones de programas malignos se hacen en Windows, cada vez más Mac se está convirtiendo en objetivo de esos programas debido a su creciente popularidad. Por esta razón, incluso los usuarios de Mac deben tener en cuenta un programa específico para la eliminación de «malware» de Mac como Norton o McAfee.

Estos programas malignos atacan a Mac a través de ataques de «phising» o mediante la visita del usuario a sitios web sospechosos. Según Malwarebytes, los «adware» las aplicaciones potencialmente no deseadas (PUA) son las formas más comunes de «malware» que afectan a los Mac. Estas formas no son siempre maliciosas, pero pueden abrir la puerta a otros programas más dañinos.

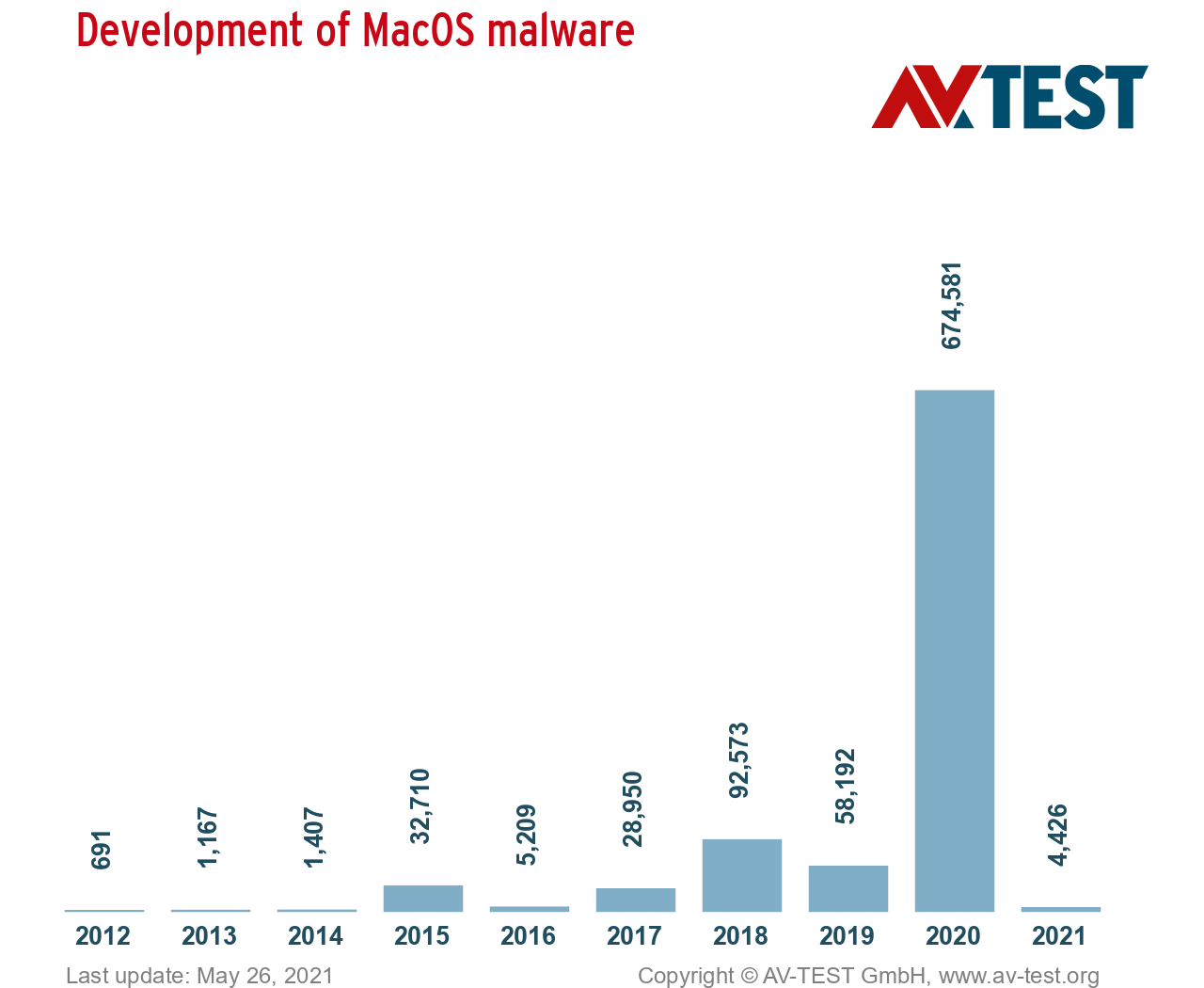

Además, según AV-Test, el «malware» para macOS ha aumentado drásticamente en el 2020, pero ha disminuido mucho a partir de mayo del 2021.

Fuente: AV-TEST

Cómo mantener los dispositivos a salvo del «malware»

Si está alerta y sigue los siguientes pasos, puede proteger su dispositivo de la mayoría de las variedades de «malware».

Solo visite sitios web que saben que son seguros. Sospeche de cualquier enlace en correos electrónicos, mensajes de texto, sitios web, aplicaciones, programas o el navegador. Fíjese en el nombre del dominio de un enlace — los sitios web con una ortografía inusual suelen ser peligrosos. Use un potente antivirus para filtrar los enlaces buenos de los malos en la web.

Nunca haga clic en los anuncios emergentes. Si ha desactivado los anuncios emergentes en su navegador, ¡muy bien hecho! No obstante, si siguen apareciendo, no haga clic en ellos. El dispositivo podría tener un «adware» Use un programa «anti-malware» para solucionar este problema.

No abra archivos adjuntos de correos no solicitados. Hay muchos intentos de suplantación de identidad en internet — su proveedor de correo los aborta en la mayoría. Si detecta un correo electrónico sospechoso, no haga clic en ninguno de los enlaces ni descargue ninguno de los archivos en él. Recuerde que muchos de los correos de «phising» intentar suplantar a marcas conocidas.

No acceda a sitios web dudosos. Para evitar una invasión de «malware» en su dispositivo, evite visitar sitios web poco fiables, como redes de intercambios de archivos de pares, sitios de visualización de películas ilegales e, incluso, sitios para adultos.

Mantenga el «software» actualizado. Parchee y actualice regularmente los programas, aplicaciones y sistema operativo del dispositivo. Los ciberdelincuentes suelen aprovecharse de «software» vulnerables, inyectándole programas malignos; un «software» actualizado, lo soluciona.

En los dispositivos móviles, solo descargue aplicaciones de las tiendas oficiales. Tanto si usa Android como iPhone, evite descargarse aplicaciones de fuentes sospechosas, ya que suelen albergar programas malignos. Aunque descargue las aplicaciones de mercados oficiales, asegúrese de leer detenidamente los comentarios de los usuarios. Tenga en cuenta que algunas aplicaciones son falsas y están específicamente diseñadas para introducir programas espías en los teléfonos de las víctimas.

Las empresas deben crear políticas de seguridad móvil dentro de su organización. Teniendo en cuenta la cantidad de dispositivos y sistemas operativos que los empleados usan en el trabajo, es fundamental crear una barrera fuerte contra las amenazas en línea y la ingeniería social.

Consiga una solución antivirus fiable. Es más fácil evitar una amenaza que lidiar con el daño que ha causado. Una solución antivirus puede detener al «malware» en su camino antes de que pueda dañar el sistema o robe los datos personales. El programa «anti-malware» debe incluir un conjunto de potentes funciones. Por ejemplo, debe ser capaz de poner en cuarentena las amenazas detectadas, proteger la privacidad en línea, actualizar la base de datos de virus, escanear el dispositivo en tiempo real, etc.

Preste atención al nombre del dominio de un enlace— los sitios web con una ortografía inusual suelen ser peligrosos.

Preguntas frecuentes

¿Es un «malware» un virus?

Un «malware» es un término que se refiere a múltiples amenazas de «software», no solo a los virus. Un virus es un tipo de programa maligno que requiere que el usuario lo abra para poder propagarse. Una vez que ha liberado su carga útil (eliminando o alterando los datos), se propaga a otros programas y ordenadores a través de las redes.

Consiga un programa antivirus de confianza como Norton para mantener los virus y otros programas malignos a raya.

¿Cómo funciona un «malware»?

El modo en que un «malware» afecta a un dispositivo dependerá del tipo de programa maligno que sea. Por ejemplo, los gusanos entran en el sistema a través de una descarga de archivos o la conexión de red. Como resultado, pueden cambiar el funcionamiento de un ordenador o de una red. Un troyano parece un programa o archivo lícito, pero puede crear puertas traseras para otras formas de «malware», robar datos o, incluso, ayudar a lanzar un ataque DDoS.

No importa el tipo de programa maligno, una potente solución «anti-malware» protegerá los datos sensibles.

¿Cuáles son algunos ejemplos de «malware»?

El «malware», también llamado programa malicioso o maligno, tiene diferentes formas. Entre los tipos de «malware» se incluyen virus, gusanos, troyanos, «rootkits», «ransomware», «exploits», etc. Cada una de estas amenazas digitales tienen capacidades únicas, desde borrar los archivos hasta secuestrar la cámara. Evite estas piezas de código dañinas instalando un programa antivirus completo (Norton, por ejemplo).

¿Cómo me deshago del «malware»?

Puede deshacerse de los programas malignos instalando una «suite» de programa de ciberseguridad. Cada una de estas herramientas avanzadas incluye un escáner de «malware» y puede incluso detectar y poner en cuarentena este tipo de programas según su criterio. Además, estas «suite» de ciberseguridad protegerán al dispositivo en caso de que se encuentre en sitios web, archivos o correos peligrosos.

¿Quién crea los «malware»?

La gente puede crear este tipo de programas malignos por muchas razones — principalmente con fines ilegales, como robar datos sensibles para ganar dinero, espiar a alguien, atacar a un grupo político, sabotaje y ciberactivismo. Los que crean el «malware» lo usan ellos mismos o lo venden en la web oscura. Tener un programa antivirus de confianza puede aumentar significativamente las defensas de los dispositivos contra estos programas.

Octav Fedor (Editor de ciberseguridad)

Octav es investigador en materia de ciberseguridad y redactor en AntivirusGuide. Cuando no está publicando sus opiniones reales sobre softwares de seguridad online, le gusta aprender sobre programación, ver documentales de astronomía y participar en concursos de cultura general.